W celu zwiększenia bezpieczeństwa chciałem ograniczyć dostęp do przełącznika Cisco SG300-10 tylko do jednego adresu IP w mojej lokalnej podsieci. Po początkowym skonfigurowaniu mojego nowego przełącznika kilka tygodni wstecz, nie byłem szczęśliwy wiedząc, że ktoś podłączony do mojej sieci LAN lub WLAN może dostać się do strony logowania po prostu znając adres IP urządzenia.

Skończyłem przeglądając 500-stronicową instrukcję, aby dowiedzieć się, jak zabezpieczyć wszystkie adresy IP, z wyjątkiem tych, które chciałem dla dostępu do zarządzania. Po wielu testach i kilku postach na forach Cisco odkryłem to! W tym artykule omówię czynności wymagane do skonfigurowania profili dostępu i profili dla przełącznika Cisco.

Uwaga : Poniższa metoda, którą mam zamiar opisać, pozwala również ograniczyć dostęp do dowolnej liczby włączonych usług na przełączniku. Na przykład możesz ograniczyć dostęp do SSH, HTTP, HTTPS, Telnet lub wszystkich tych usług według adresów IP.

Utwórz profil i reguły dostępu do zarządzania

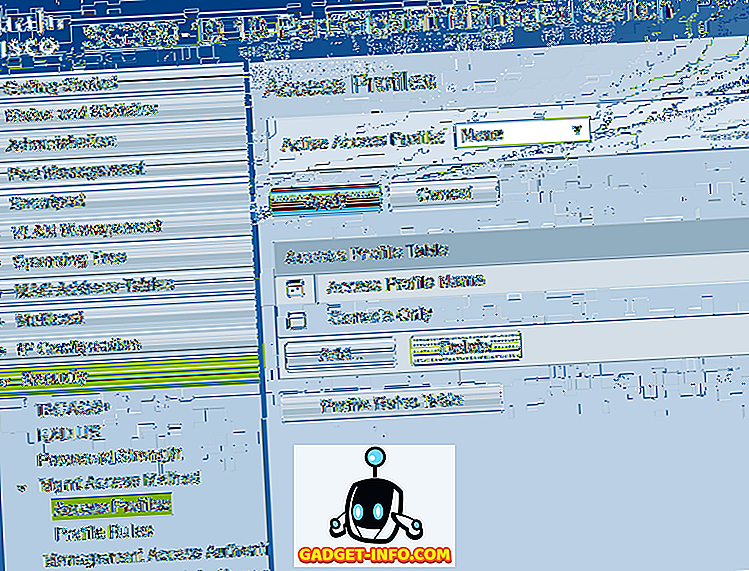

Aby rozpocząć, zaloguj się do interfejsu sieciowego przełącznika i rozwiń opcję Zabezpieczenia, a następnie rozwiń opcję Metoda dostępu Mgmt . Śmiało i kliknij Profile dostępu .

Pierwszą rzeczą, którą musimy zrobić, to stworzyć nowy profil dostępu. Domyślnie powinien być widoczny tylko profil Tylko do konsoli . Z góry zauważysz także, że obok opcji Aktywny profil dostępu wybrano opcję Brak . Po utworzeniu naszego profilu i reguł, będziemy musieli wybrać nazwę profilu tutaj, aby go aktywować.

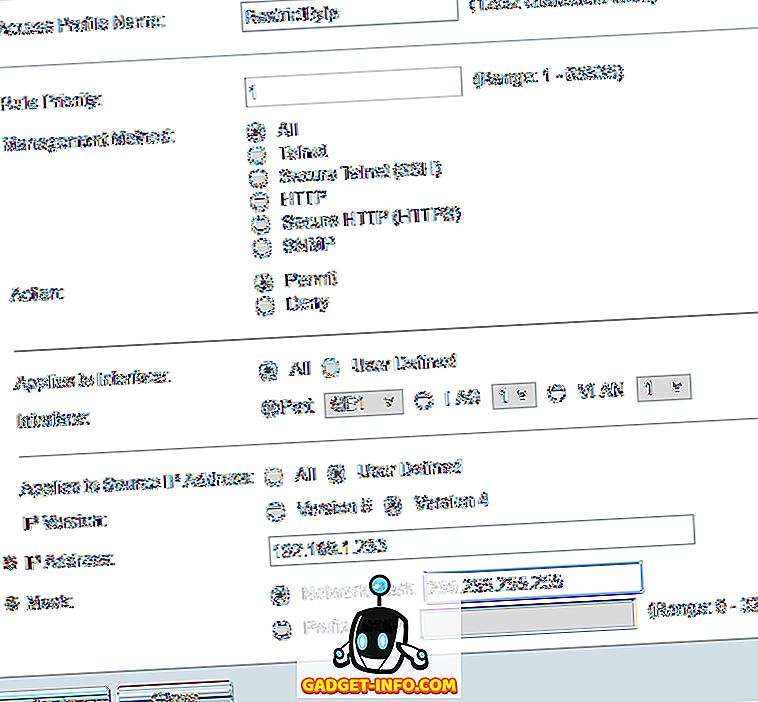

Teraz kliknij przycisk Dodaj, a to powinno wyświetlić okno dialogowe, w którym będziesz mógł nazwać swój nowy profil, a także dodać pierwszą regułę dla nowego profilu.

U góry nadaj swojemu nowemu profilowi nazwę. Wszystkie pozostałe pola odnoszą się do pierwszej reguły, która zostanie dodana do nowego profilu. W przypadku Priorytetu reguły musisz wybrać wartość z zakresu od 1 do 65535. Sposób działania Cisco polega na tym, że reguła o najniższym priorytecie jest stosowana jako pierwsza. Jeśli nie pasuje, stosowana jest następna reguła o najniższym priorytecie.

W moim przykładzie wybrałem priorytet 1, ponieważ chcę, aby ta zasada była przetwarzana jako pierwsza. Ta reguła będzie tą, która zezwala na adres IP, który chcę udostępnić przełącznikowi. W ramach metody zarządzania możesz wybrać konkretną usługę lub wybrać wszystko, co ograniczy wszystko. W moim przypadku wybrałem wszystko, ponieważ mam włączone tylko SSH i HTTPS i zarządzam obydwoma usługami z jednego komputera.

Pamiętaj, że jeśli chcesz zabezpieczyć tylko SSH i HTTPS, musisz utworzyć dwie osobne reguły. Akcja może być tylko Zabroń lub Pozwól . Dla mojego przykładu wybrałem Permit, ponieważ będzie to dotyczyło dozwolonego IP. Następnie możesz zastosować regułę do określonego interfejsu na urządzeniu lub możesz po prostu pozostawić ją w opcji Wszystkie, aby dotyczyła wszystkich portów.

W polu Odnosi się do źródłowego adresu IP, musimy wybrać tutaj zdefiniowany przez użytkownika, a następnie wybrać wersję 4, chyba że pracujesz w środowisku IPv6, w którym to przypadku wybierzesz wersję 6. teraz wpisz adres IP, który będzie dozwolony dostęp i wpisz w masce sieci, która pasuje do wszystkich istotnych bitów, które mają być oglądane.

Na przykład, ponieważ mój adres IP to 192.168.1.233, cały adres IP musi zostać przeanalizowany i dlatego potrzebuję maski sieciowej 255.255.255.255. Jeśli chciałbym, aby reguła była stosowana dla wszystkich w całej podsieci, użyłbym maski 255.255.255.0. Oznaczałoby to, że każdy z adresem 192.168.1.x byłby dozwolony. Oczywiście nie o to mi chodzi, ale mam nadzieję, że wyjaśnia, w jaki sposób korzystać z maski sieci. Zauważ, że maska sieciowa nie jest maską podsieci dla Twojej sieci. Maska sieci mówi po prostu, z jakich bitów powinien wyglądać Cisco podczas stosowania reguły.

Kliknij Zastosuj, a teraz powinieneś mieć nowy profil dostępu i regułę! Kliknij Zasady profilu w menu po lewej stronie i powinieneś zobaczyć nową regułę u góry.

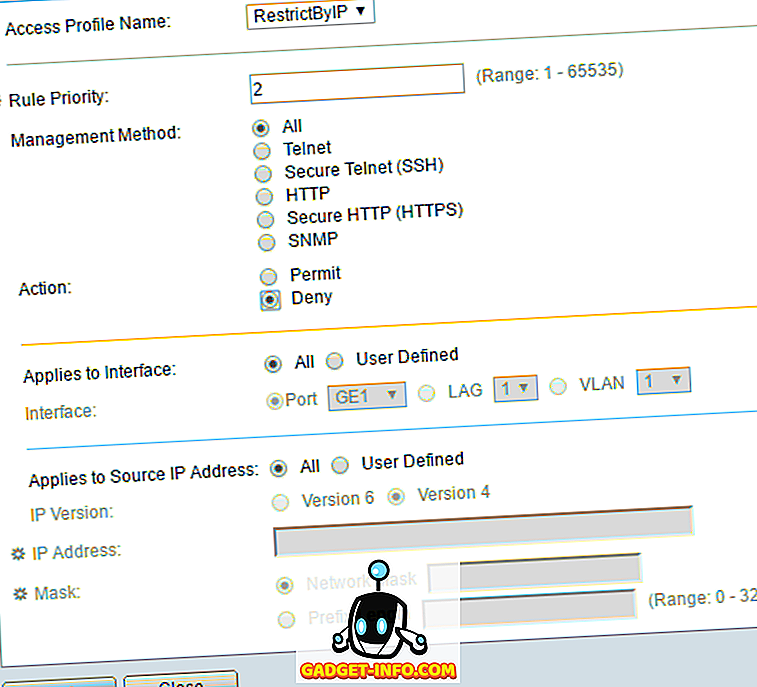

Teraz musimy dodać naszą drugą zasadę. Aby to zrobić, kliknij przycisk Dodaj widoczny w tabeli Reguła profilu .

Druga zasada jest naprawdę prosta. Po pierwsze upewnij się, że nazwa profilu dostępu jest taka sama, jak właśnie utworzyliśmy. Teraz nadajemy zasadzie pierwszeństwo 2 i wybierz Odmów dla akcji . Upewnij się, że wszystko inne jest ustawione na Wszystkie . Oznacza to, że wszystkie adresy IP będą blokowane. Jednakże, ponieważ nasza pierwsza zasada zostanie najpierw przetworzona, dozwolony będzie adres IP. Po dopasowaniu reguły pozostałe reguły są ignorowane. Jeśli adres IP nie pasuje do pierwszej reguły, dojdzie do drugiej reguły, w której będzie pasował i będzie blokowany. Ładny!

Na koniec musimy aktywować nowy profil dostępu. Aby to zrobić, wróć do Profile dostępu i wybierz nowy profil z rozwijanej listy u góry (obok profilu Aktywnego dostępu ). Pamiętaj, aby kliknąć Zastosuj i powinieneś być dobry.

Pamiętaj, że konfiguracja jest obecnie zapisana tylko w uruchomionej konfiguracji. Upewnij się, że przechodzisz do Administracja - Zarządzanie plikami - Kopiuj / Zapisz konfigurację, aby skopiować uruchomioną konfigurację do konfiguracji uruchamiania.

Jeśli chcesz zezwolić na więcej niż jeden dostęp do adresu IP do przełącznika, po prostu stwórz kolejną regułę, taką jak pierwsza, ale nadaj jej wyższy priorytet. Musisz także upewnić się, że zmieniasz priorytet reguły Deny, tak aby miał wyższy priorytet niż wszystkie reguły zezwalania . Jeśli napotkasz jakiekolwiek problemy lub nie możesz tego uruchomić, możesz pisać w komentarzach, a ja postaram się pomóc. Cieszyć się!