Cyberprzestępczość ostatnio narasta, a ataki ransomware (WannaCry, NotPetya), zhackowane bazy danych (Equifax, Sony, Yahoo) i backdoory oprogramowania (Floxif / CCleaner, ShadowPad / NetSarang) często pojawiają się na nagłówkach. Chociaż zasięg i zasięg tych ataków są zadziwiające, faktem jest, że cyberprzestępcy nie ograniczają się jedynie do kradzieży danych, tożsamości lub pieniędzy. Zakres zbrodni w wirtualnym świecie jest tak duży jak w świecie rzeczywistym, jeśli nie większy. Jednym z najczęściej podejmowanych ataków cybernetycznych jest DDoS lub rozproszona odmowa usługi, która często dzieliła społeczność hackerów w białych kapeluszach na przestrzeni lat. Z wiodącym dostawcą usług CDN Cloudflare, który ogłosił bezpłatną ochronę DDoS dla wszystkich swoich klientów, odwieczna debata na temat "etycznego" DDoS vs złośliwego DDoS rozpoczęła się po raz kolejny, obie strony wychodziły z pełnym poparciem swoich argumentów. W debacie na temat ataków DDoS szalejących w całym Internecie przyjrzyjmy się temu fenomenowi, próbując nie tylko dowiedzieć się więcej na ten temat, ale także próbując zrozumieć, dlaczego hacktywiści i grupy popierania wolnej mowy nadal zawodzą ich wysiłki zmierzające do osiągnięcia konsensusu w tej sprawie w pierwszej kolejności:

Czym jest DDoS i jak to działa?

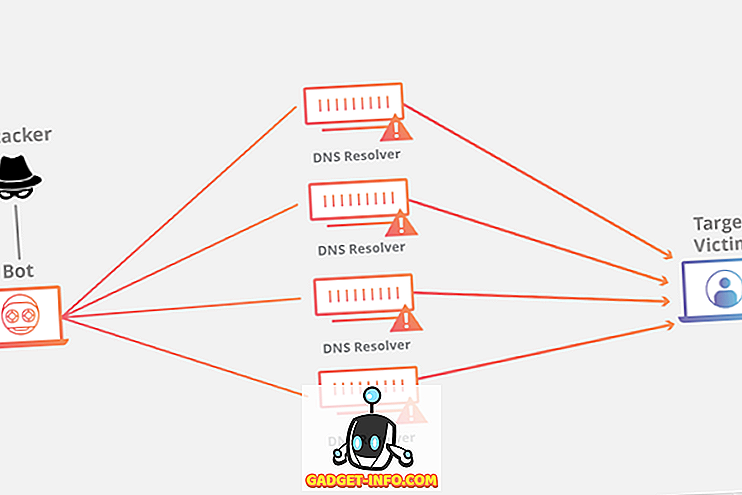

W najprostszym ujęciu, rozproszony atak typu "odmowa usługi" (DDoS) jest próbą sztucznego zakłócenia normalnego funkcjonowania witryny lub sieci przez zalanie serwera docelowego przytłaczającą ilością ruchu, który spowalnia lub całkowicie rozłącza sieć . Osiąga się to za pomocą wielu skompromitowanych systemów w ramach tzw. "Botnetu", który może obejmować dowolne urządzenie podłączone do sieci, w tym między innymi komputery, smartfony i urządzenia IoT. Hakerzy z czarnymi kapeluszami, a także hakeści, używają różnych zaawansowanych narzędzi do przeprowadzania tych ataków, nie tylko zalewając serwery docelowe nadmiernym ruchem, ale również stosując bardziej subtelne i trudne do wykrycia techniki infiltracji, które mają kluczowe znaczenie dla bezpieczeństwa sieci. infrastruktura, taka jak zapory ogniowe i IDS / IPS (system wykrywania / zapobiegania włamaniom).

Co to jest DoS i jak to się różni od DDoS?

Ataki typu Denial-of-service (DoS) to dokładnie to, na co wygląda, o ile uniemożliwia to uprawnionym użytkownikom dostęp do docelowych serwerów, systemów lub innych zasobów sieciowych. Podobnie jak w przypadku ataków DDoS, osoba lub osoby dokonujące takiego ataku zwykle zalałyby docelową infrastrukturę nadmiernie dużą ilością zbędnych wniosków, aby przytłoczyć zasoby, utrudniając lub nawet uniemożliwiając dotkniętą sieć lub system reagowania na autentyczne prośby o usługę. Dla użytkownika końcowego efekty DoS nie różnią się całkowicie od efektów DDoS, ale w odróżnieniu od tego, który zwykle wykorzystuje jeden komputer i pojedyncze połączenie internetowe do przeprowadzenia ataku, drugi używa wielu zainfekowanych urządzeń, aby zalać zamierzony cel., co niezwykle utrudnia wykrywanie i zapobieganie.

Jakie są różne typy ataków DDoS?

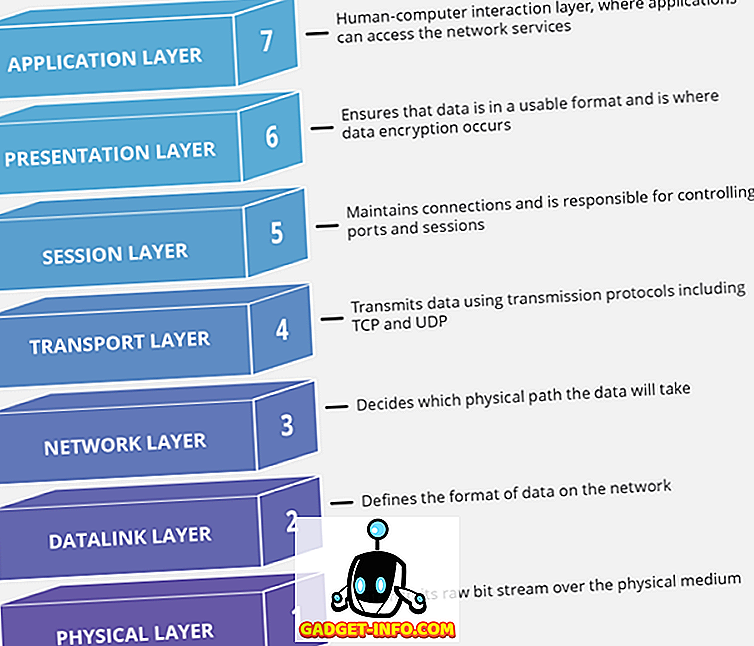

Jak wspomniano wcześniej, zarówno cyber-przestępcy, jak i hacktywiści używają niezliczonych ataków do przeprowadzania ataków DDoS, ale ogromna większość tych ataków w większości wypadków jest objęta trzema szerokimi kategoriami: Wolumetryczne lub Ataki Przepędowości, Ataki Protokołu lub Ataki z wyczerpania państwa, Ataki na warstwę aplikacji lub Ataki z warstwy 7. Wszystkie te ataki są skierowane na różne komponenty połączenia sieciowego, które składa się z 7 różnych warstw, jak widać na poniższym obrazku:

1. Ataki wolumetryczne lub ataki przepustowości

Uważa się, że tego typu ataki stanowią ponad połowę wszystkich ataków DDoS przeprowadzanych każdego roku na świecie. Istnieją różne rodzaje ataków wolumetrycznych, z których najczęstszym jest zalew User Datagram Protocol (UDP), w wyniku czego atakujący wysyła dużą liczbę pakietów UDP do losowych portów na zdalnym hoście, co powoduje, że serwer wielokrotnie sprawdza i odpowiada na nie -istniejące aplikacje, przez co nie reaguje na legalny ruch. Podobne wyniki można również uzyskać, zalewając serwer ofiary poleceniami echa ICMP (Internet Control Message Protocol) z wielu adresów IP, które często są sfałszowane. Serwer docelowy stara się odpowiedzieć na każdą z tych fałszywych próśb w dobrej wierze, ostatecznie stając się przeciążony i niezdolny do odpowiadania na autentyczne żądania echa ICMP. Ataki wolumetryczne mierzone są w bitach na sekundę (Bps).

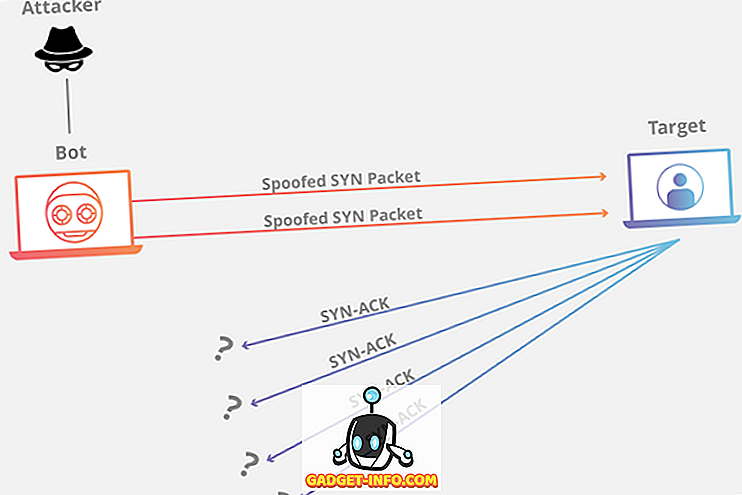

2. Ataki protokołowe lub ataki z wyczerpania państwa

Ataki z użyciem protokołów, nazywane również atakami z wyczerpaniem stanu, zużywają pojemność tabeli stanu połączenia nie tylko serwerów aplikacji WWW, ale także innych składników infrastruktury, w tym zasobów pośrednich, takich jak load-balancers i firewall. Tego typu ataki są nazywane "atakami protokolarnymi", ponieważ są ukierunkowane na słabości w warstwach 3 i 4 stosu protokołów, aby osiągnąć swój cel. Nawet najnowocześniejsze urządzenia komercyjne zaprojektowane specjalnie w celu utrzymywania stanu na milionach połączeń mogą zostać poważnie dotknięte atakami protokołów. Jednym z najbardziej znanych ataków na protokół jest "powódź SYN", która wykorzystuje "trójdrożny mechanizm uzgadniania" w TCP. Działa to tak, że host wysyła powódź pakietów TCP / SYN, często z fałszywym adresem nadawcy, aby zużywać wystarczającą ilość zasobów serwera, aby prawie niemożliwe było uzyskanie prawidłowych żądań. Inne rodzaje ataków na Protokół to Ping of Death, SmoF DDoS i fragmentacja ataków pakietowych. Tego typu ataki są mierzone w pakietach na sekundę (Pps).

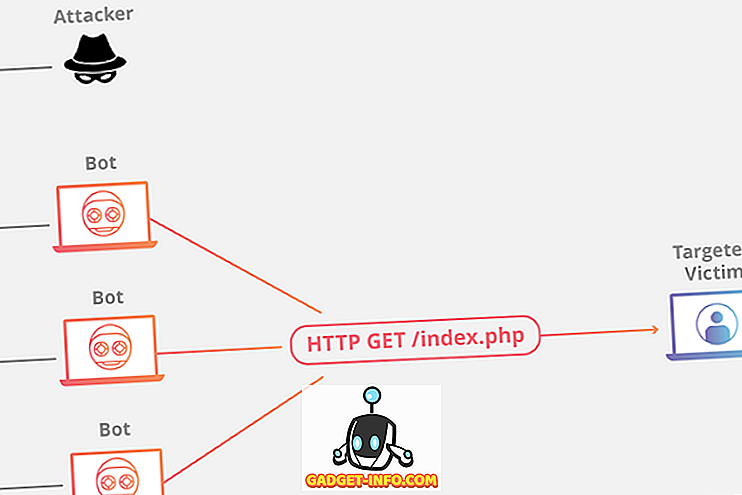

3. Ataki warstwy aplikacji lub ataki warstwy 7

Ataki warstwy aplikacji, często określane jako ataki warstwy 7 w odniesieniu do 7. warstwy trybu OSI, są skierowane na warstwę, na której generowane są strony internetowe, które mają być dostarczane użytkownikom wysyłającym żądania HTTP. Różne rodzaje ataków warstwy 7 obejmują niesławny atak " Slowloris ", w którym atakujący przesyła dużą liczbę żądań HTTP "powoli" do serwera docelowego, ale nigdy nie wypełnia żadnych żądań. Atakujący będzie nadal wysyłał dodatkowe nagłówki w małych odstępach czasu, zmuszając serwer do utrzymywania otwartego połączenia dla tych niekończących się żądań HTTP, ostatecznie uzbrajając wystarczającą ilość zasobów, aby system nie reagował na ważne żądania. Innym popularnym atakiem warstwy 7 jest atak HTTP Flood, w którym duża liczba fałszywych żądań HTTP, GET lub POST zalewa docelowy serwer w krótkim czasie, powodując odmowę usługi dla legalnych użytkowników. Ponieważ ataki warstwy aplikacji zazwyczaj obejmują wysyłanie nienaturalnie wysokiej liczby żądań do serwera docelowego, są one mierzone w żądaniach na sekundę (R / s).

Oprócz ataków jedno-wektorowych opisanych powyżej, są również ataki wielo-wektorowe, które atakują systemy i sieci z wielu różnych kierunków jednocześnie, przez co inżynierowie sieci mają coraz większe trudności w wyodrębnianiu kompleksowych strategii przeciwko atakom DDoS. Jednym z takich przykładów ataku wielowektorowego jest atakowanie powiązania wzmocnienia DNS z warstwami 3 i 4 z efektem HTTP Flood atakującym warstwę 7.

Jak chronić sieć przed atakiem DDoS

Ponieważ większość ataków DDoS działa poprzez przytłaczanie serwera docelowego lub sieci za pomocą ruchu, pierwszą rzeczą, którą należy zrobić, aby złagodzić ataki DDoS, jest rozróżnienie między rzeczywistym ruchem a złośliwym ruchem . Jednak, jak można się spodziewać, rzeczy nie są tak łatwe, biorąc pod uwagę różnorodność, złożoność i poziom zaawansowania tych ataków. W tym przypadku ochrona sieci przed najnowszymi i najbardziej wyrafinowanymi atakami DDoS wymaga od inżynierów sieci starannie zaprojektowanych strategii, aby nie wyrzucać dziecka z kąpielą. Ponieważ atakujący postarają się jak najlepiej, aby ich złośliwy ruch wyglądał normalnie, próby złagodzenia ograniczające cały ruch ograniczą uczciwy ruch, podczas gdy bardziej liberalny projekt pozwoli hakerom łatwiej ominąć środki zaradcze. W takim przypadku konieczne będzie przyjęcie rozwiązania warstwowego w celu osiągnięcia najbardziej efektywnego rozwiązania.

Zanim jednak przejdziemy do kwestii technicznych, musimy zrozumieć, że skoro większość ataków DDoS atakuje te dni z powodu blokowania ścieżek komunikacyjnych w taki czy inny sposób, jedną z oczywistych rzeczy do zrobienia jest ochrona siebie, a twoja sieć jest bardziej nadmiarowa: więcej przepustowość i więcej serwerów rozmieszczonych w wielu centrach danych w różnych lokalizacjach geograficznych, które działają również jako ubezpieczenia od klęsk żywiołowych itp.

Kolejną ważną rzeczą do zrobienia jest śledzenie najlepszych praktyk w branży, jeśli chodzi o serwery DNS. Pozbycie się otwartych programów do rozpoznawania jest jednym z najważniejszych pierwszych kroków w twojej obronie przed DDoS, bo co to jest strona internetowa, skoro nikt nie może najpierw rozwiązać twojej nazwy domeny? W tym przypadku należy spojrzeć poza zwyczajową konfigurację serwera podwójnego DNS, którą domyślnie oferuje większość rejestratorów nazw domen. Wiele firm, w tym większość czołowych dostawców usług CDN, oferuje także ulepszoną ochronę DNS za pomocą nadmiarowych serwerów DNS chronionych za pomocą tego samego rodzaju równoważenia obciążenia, co sieć i inne zasoby.

Podczas gdy większość witryn i blogów zleca hosting stronom trzecim, niektórzy decydują się na serwowanie własnych danych i zarządzanie własnymi sieciami. Jeśli należysz do tej grupy, niektóre podstawowe, ale kluczowe praktyki branżowe, które musisz wykonać, obejmują utworzenie skutecznej zapory sieciowej i blokowanie protokołu ICMP, jeśli ich nie potrzebujesz. Upewnij się także, że wszystkie routery usuwają niepotrzebne pakiety . Powinieneś również skontaktować się z usługodawcą internetowym, aby sprawdzić, czy może on pomóc w zablokowaniu pożądanego ruchu. Warunki będą się różnić w zależności od dostawcy Internetu, dlatego należy sprawdzić w swoich centrach operacyjnych sieci, czy oferują one takie usługi dla przedsiębiorstw. Ogólnie mówiąc, poniżej przedstawiono niektóre kroki, które dostawcy usług CDN, dostawcy usług internetowych i administratorzy sieci często stosują w celu łagodzenia ataków DDoS:

Routing czarnych dziur

Black Hole Routing, czyli Blackholing, jest jednym z najskuteczniejszych sposobów na złagodzenie ataku DDoS, ale musi zostać zaimplementowany dopiero po odpowiedniej analizie ruchu sieciowego i stworzeniu ścisłego kryterium restrykcji, ponieważ w innym przypadku "blackhole" lub routowanie wszystkich ruch przychodzący na trasę zerową (blackhole) niezależnie od tego, czy jest prawdziwy czy złośliwy. Technicznie obejdzie DDoS, ale atakujący osiągnie swój cel, jakim jest zakłócenie ruchu sieciowego.

Ograniczenie liczby wyświetleń

Inną metodą, która często służy do łagodzenia ataków DDoS, jest "Ograniczanie liczby wyświetleń". Jak sama nazwa wskazuje, obejmuje ograniczenie liczby żądań, które serwer zaakceptuje w określonym przedziale czasowym . Jest to przydatne w powstrzymywaniu skrobaczek od kradzieży treści i łagodzenia prób logowania z użyciem brutalnej siły, ale musi być używane w połączeniu z innymi strategiami, aby móc skutecznie radzić sobie z atakami DDoS.

Zapora sieciowa aplikacji (WAF)

Chociaż nie wystarczą same w sobie, odwrotne proxy i WAF to tylko niektóre z pierwszych kroków, które trzeba podjąć, aby złagodzić różne zagrożenia, a nie tylko DDoS. WAF pomagają chronić sieć docelową przed atakami warstwy 7 poprzez filtrowanie żądań na podstawie szeregu reguł używanych do identyfikowania narzędzi DDoS, ale jest również bardzo skuteczny w zabezpieczaniu serwerów przed iniekcją SQL, skryptami cross-site i żądaniami fałszowania między witrynami.

Anycast Network Diffusion

Sieci dostarczania treści (CDN) często wykorzystują sieci Anycast jako skuteczny sposób na złagodzenie ataków DDoS. System działa poprzez przekierowanie całego ruchu przeznaczonego dla sieci pod atakami na serię rozproszonych serwerów w różnych lokalizacjach, tym samym zakłócając destrukcyjny efekt próbowanego ataku DDoS.

W jaki sposób Cloudflare proponuje zakończyć ataki DDoS na dobre dzięki darmowej ochronie przed DDoS?

Jedna z najwybitniejszych sieci dostarczania treści na świecie, Cloudflare, ogłosiła niedawno, że zapewni ochronę przed atakami DDoS nie tylko swoim płatnym klientom, ale także wolnym klientom, niezależnie od wielkości i skali ataku . Zgodnie z oczekiwaniami, zapowiedź, która pojawiła się na początku tego tygodnia, wzbudziła spore poruszenie w branży, a także w mediach globalnych technologii, które są zwykle używane w sieciach CDN, w tym w Cloudflare, albo wyrzucają swoich klientów będących pod atakiem, albo żądają więcej pieniędzy od dla dalszej ochrony. Podczas gdy ofiary do tej pory musiały radzić sobie same, gdy były atakowane, obietnice bezpłatnej, niesymetrycznej ochrony DDoS zostały ciepło przyjęte przez blogi i firmy, których strony internetowe i sieci są stale zagrożone publikowaniem kontrowersyjnych treści.

Podczas gdy oferta Cloudflare jest rzeczywiście rewolucyjna, jedyną rzeczą, o której należy wspomnieć, jest to, że oferta bezpłatnej, nieuregulowanej ochrony ma zastosowanie tylko w przypadku ataków warstwy 3 i 4, podczas gdy ataki warstwy 7 są nadal dostępne tylko w przypadku płatnych planów, które zaczynają się od 20 USD. na miesiąc.

Jeśli się powiedzie, jaka będzie oferta Cloudflare dla "haktywizmu"?

Zgodnie z oczekiwaniami zapowiedź Cloudflare ponownie rozpaliła debatę wśród haktywistów i ekspertów od bezpieczeństwa internetowego na temat etycznego hakowania i wolności słowa. Wiele grup haktywistycznych, takich jak Chaos Computer Club (CCC) i Anonim, od dawna twierdziło, że konieczne jest przeprowadzenie "protestów cyfrowych" przeciwko stronom internetowym i blogom szerzącym nienawistną propagandę i bigoteryjną - często brutalną - ideologię. W związku z tym grupy hakerów aktywistów lub haktywistów często atakują witryny terrorystyczne, neo-nazistowskie blogi i handlarzy pornografią dziecięcą za pomocą ataków DDoS, a najnowszym ofiarą jest skrajnie prawicowy blog "Daily Stormer", który pochwalił zabójstwo działacza praw człowieka w Charlottesville w Wirginii przez prawicowego ekstremistę.

Podczas gdy niektórzy, jak CEO Cloudflare, Mattew Prince i EFF (Electronic Frontier Foundation) krytykowali hacktywistów za próbę uciszenia wolności słowa za pomocą ataków DDoS, zwolennicy haktywizmu twierdzą, że ich cyfrowe protesty przeciwko obrzydliwym ideologiom nie różnią się niczym od wypełniania placu lub odbyło się posiedzenie zgodnie z ruchem "Occupy", który rozpoczął się słynnym protestem Occupy Wall Street, który odbył się 17 września 2011 r., przynosząc globalną uwagę rosnącej nierówności społeczno-ekonomicznej na całym świecie.

Podczas gdy niektórzy mogą twierdzić, że DDoS jest narzędziem prawdziwego protestu, pozwalając etycznym hakerom działać szybko przeciwko terrorystom, bigotom i pedofilom, aby odwieść ich niemoralne (i często nielegalne) treści na dobre, takie ataki również mają ciemną stronę . Dziennikarze śledczy i demaskatorzy często byli celem takich ataków w przeszłości, a dopiero w zeszłym roku strona internetowa dziennikarza ds. Cyberbezpieczeństwa, Briana Krebsa, została pokonana przez potężny atak DDoS, który zmierzył szalonego 665 Gb / s w szczycie . Krebs wcześniej informował o izraelskiej usłudze DDoS do wynajęcia o nazwie vDOS, której skutkiem było aresztowanie dwóch obywateli izraelskich, a atak był uważany za karny.

Ataki DDoS i plan Cloudflare'a, aby uczynić je sprawą przeszłości

Pomimo odważnych roszczeń Cloudflare'a do ataków DDoS w przeszłości, wielu ekspertów twierdzi, że na tym etapie nie jest technicznie możliwe, aby ataki DDoS były całkowicie przestarzałe. Podczas gdy gigantyczne korporacje, takie jak Facebook czy Google, mają wymagane zwolnienia infrastrukturalne, aby mieć pewność, że nigdy nie cierpią z powodu takich ataków, rozszerzenie takiej ochrony na każdą witrynę pod słońcem może stanowić wyzwanie dla nawet największych CDN. Jednak Prince twierdzi, że Cloudflare jest w stanie zaabsorbować "wszystko, co rzuca na nas internet", więc tylko czas pokaże, czy ataki DDoS zostaną na stałe przypisane do annałów historii, czy też grupy haktywistów będą mogły ominąć niektóre środków zaradczych do prowadzenia ich moralnej krucjaty przeciwko przemocy, nienawiści i niesprawiedliwości.

![Jak długo potrwa czytanie całej angielskiej Wikipedii [Infografika]](https://gadget-info.com/img/best-gallery/788/how-long-would-it-take-read-entire-english-wikipedia.jpg)