Istnieją różne rodzaje zagrożeń, ataków i luk w zabezpieczeniach, które mogą uszkodzić system. Ataki zabezpieczające to ataki komputerowe, które zagrażają bezpieczeństwu systemu. Koncepcyjnie ataki bezpieczeństwa można podzielić na dwa typy: aktywne i pasywne, w których atakujący uzyskuje nielegalny dostęp do zasobów systemu.

Wykres porównania

| Podstawa do porównania | Aktywny atak | Atak bierny |

|---|---|---|

| Podstawowy | Aktywny atak próbuje zmienić zasoby systemowe lub wpłynąć na ich działanie. | Atak pasywny próbuje odczytać lub wykorzystać informacje z systemu, ale nie wpływa na zasoby systemowe. |

| Modyfikacja informacji | Występuje | nie ma miejsca |

| Szkoda dla systemu | Zawsze powoduje uszkodzenie systemu. | Nie wyrządzaj żadnej szkody. |

| Zagrożenie dla | Uczciwość i dostępność | Poufność |

| Atakuj świadomość | Podmiot (ofiara) zostaje poinformowany o ataku. | Istota nie jest świadoma ataku. |

| Zadanie wykonane przez atakującego | Transmisja jest przechwytywana przez fizyczną kontrolę części łącza. | Wystarczy obserwować transmisję. |

| Nacisk jest włączony | Wykrycie | Zapobieganie |

Definicja aktywnych ataków

Ataki aktywne to ataki, w których atakujący próbuje zmodyfikować informacje lub tworzy fałszywą wiadomość. Zapobieganie takim atakom jest dość trudne ze względu na szeroki zakres potencjalnych luk fizycznych, sieci i oprogramowania. Zamiast zapobiegania, kładzie nacisk na wykrywanie ataku i odzyskiwanie od wszelkich zakłóceń lub opóźnień spowodowanych przez niego.

Aktywne ataki są w postaci przerwania, modyfikacji i wytwarzania.

- Przerwanie jest znane jako atak maskarady, w którym nieautoryzowany atakujący próbuje pozować jako inna jednostka.

- Modyfikacja może być wykonana na dwa sposoby, powtarzając atak i zmianę. Podczas ataku powtórki sekwencja zdarzeń lub niektóre jednostki danych są przechwytywane i wysyłane przez nich. Podczas gdy zmiana wiadomości wiąże się z pewną zmianą w pierwotnej wiadomości, każda z nich może spowodować zmianę.

- Fabrication powoduje ataki Denial Of Service (DOS), w których atakujący usiłuje uniemożliwić legalnym użytkownikom dostęp do niektórych usług, do których są uprawnieni, lub w prostych słowach, aby atakujący uzyskał dostęp do sieci, a następnie zablokował upoważnionego użytkownika.

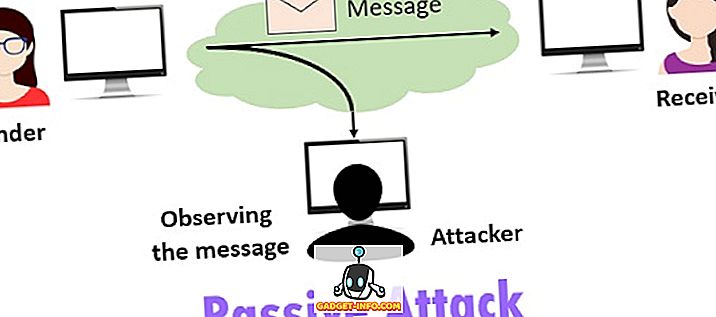

Definicja ataków pasywnych

Ataki pasywne to ataki, w których atakujący pozwala na nieautoryzowane podsłuchiwanie, po prostu monitorowanie transmisji lub gromadzenie informacji. Podsłuch nie powoduje żadnych zmian w danych lub systemie.

W przeciwieństwie do aktywnego ataku, atak bierny jest trudny do wykrycia, ponieważ nie wiąże się z żadną modyfikacją danych ani zasobów systemowych. W ten sposób zaatakowany byt nie ma pojęcia o ataku. Można temu zapobiec, stosując metody szyfrowania, w których dane są najpierw kodowane w nieczytelnym języku po stronie nadawcy, a następnie po stronie odbiorców są ponownie przekształcane w zrozumiały dla człowieka język.

Ataki pasywne są dalej dzielone na dwa typy, najpierw jest to wydanie treści wiadomości, a drugie to analiza ruchu.

- Publikację treści wiadomości można wyrazić na przykładzie, w którym nadawca chce wysłać poufną wiadomość lub e-mail do odbiorcy. Nadawca nie chce, aby treść tej wiadomości została odczytana przez jakiś przechwytujący.

- Dzięki szyfrowaniu wiadomość może zostać zamaskowana, aby uniemożliwić wydobycie informacji z wiadomości, nawet jeśli wiadomość zostanie przechwycona. Chociaż wciąż atakujący może analizować ruch i obserwować wzorzec, aby pobrać informacje. Ten rodzaj ataku pasywnego odnosi się do analizy ruchu .

Kluczowe różnice między czynnymi i pasywnymi atakami

- Aktywny atak obejmuje modyfikację wiadomości. Z drugiej strony, w atakach pasywnych atakujący nie wprowadza żadnych zmian w przechwyconych informacjach.

- Aktywny atak powoduje ogromną szkodę dla systemu, podczas gdy atak pasywny nie powoduje szkód w zasobach systemowych.

- Pasywny atak jest uważany za zagrożenie dla poufności danych. Natomiast aktywny atak stanowi zagrożenie dla integralności i dostępności danych.

- Zaatakowany byt jest świadomy ataku w przypadku aktywnego ataku. W związku z tym ofiara nie jest świadoma ataku w wyniku biernego ataku.

- Aktywny atak odbywa się poprzez uzyskanie fizycznej kontroli nad łączem komunikacyjnym w celu przechwytywania i wstawiania transmisji. Wręcz przeciwnie, w ataku pasywnym atakujący musi jedynie obserwować transmisję.

Wniosek

Aktywne i pasywne ataki można różnicować na podstawie tego, czym one są, w jaki sposób są wykonywane i ile szkód powodują dla zasobów systemu. Ale, w większości, aktywny atak modyfikuje informacje i powoduje wiele szkód w zasobach systemu i może wpływać na jego działanie. Odwrotnie, atak pasywny nie powoduje żadnych zmian w zasobach systemowych, a zatem nie powoduje żadnych uszkodzeń.