Niemal wszędzie, gdzie dziś jesteś, istnieje sieć Wi-Fi, z którą możesz się połączyć. Niezależnie od tego, czy jest to miejsce w domu, w biurze czy w lokalnej kawiarni, istnieje mnóstwo sieci WiFi. Każda sieć Wi-Fi jest skonfigurowana z pewnego rodzaju zabezpieczeniami sieciowymi, otwartymi dla wszystkich, aby uzyskać dostęp lub bardzo ograniczonymi, do których mogą podłączyć się tylko niektórzy klienci.

Jeśli chodzi o bezpieczeństwo WiFi, istnieje naprawdę tylko kilka opcji, które masz, szczególnie jeśli konfigurujesz domową sieć bezprzewodową. Obecnie trzy duże protokoły bezpieczeństwa to WEP, WPA i WPA2. Dwa duże algorytmy używane z tymi protokołami to TKIP i AES z CCMP. Poniżej opiszę niektóre z tych pojęć.

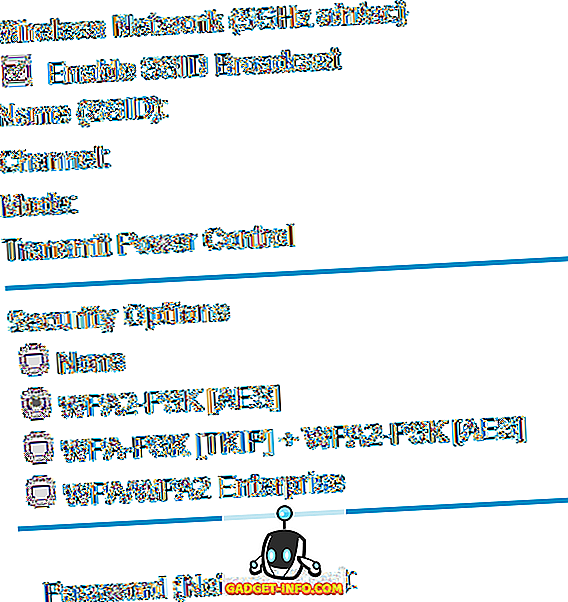

Którą opcję zabezpieczeń wybrać?

Jeśli nie dbasz o wszystkie szczegóły techniczne dotyczące każdego z tych protokołów i chcesz tylko wiedzieć, który z nich wybrać dla routera bezprzewodowego, zapoznaj się z poniższą listą. Jest w rankingu od najbezpieczniejszego do najmniej bezpiecznego. Im bezpieczniejsza opcja, którą możesz wybrać, tym lepiej.

Jeśli nie masz pewności, czy niektóre urządzenia będą mogły się połączyć przy użyciu najbezpieczniejszej metody, sugeruję włączenie tej funkcji, a następnie sprawdzenie, czy występują jakieś problemy. Sądziłem, że kilka urządzeń nie obsługuje najwyższego szyfrowania, ale zdziwiło mnie, że się połączyły.

- WPA2 Enterprise (802.1x RADIUS)

- WPA2-PSK AES

- WPA-2-PSK AES + WPA-PSK TKIP

- WPA TKIP

- WEP

- Otwórz (bez zabezpieczeń)

Warto zauważyć, że WPA2 Enterprise nie używa wstępnie udostępnionych kluczy (PSK), ale zamiast tego używa protokołu EAP i wymaga serwera zaplecza RADIUS do uwierzytelniania przy użyciu nazwy użytkownika i hasła. PSK, który widzisz z WPA2 i WPA, to po prostu klucz sieci bezprzewodowej, który musisz wprowadzić po pierwszym połączeniu z siecią bezprzewodową.

WPA2 Enterprise jest o wiele bardziej skomplikowany w konfiguracji i zwykle odbywa się tylko w środowiskach korporacyjnych lub w domach bardzo doświadczonych technicznie właścicieli. Praktycznie będziesz mógł wybierać tylko z opcji od 2 do 6, chociaż większość routerów nie ma już opcji dla WEP lub WPA TKIP, ponieważ są one niezabezpieczone.

Omówienie WEP, WPA i WPA2

Nie zamierzam wdawać się w zbyt szczegółowe informacje techniczne na temat każdego z tych protokołów, ponieważ można je łatwo przetestować pod kątem wielu dodatkowych informacji. Zasadniczo protokoły bezpieczeństwa bezprzewodowego pojawiły się w późnych latach 90-tych i od tego czasu ewoluują. Na szczęście tylko garstka protokołów została zaakceptowana i dlatego jest o wiele łatwiejsza do zrozumienia.

WEP

WEP lub Wired Equivalent Privacy zostały wydane w 1997 roku wraz ze standardem 802.11 dla sieci bezprzewodowych. Miał zapewnić poufność, która była odpowiednikiem sieci przewodowych (stąd nazwa).

WEP rozpoczął szyfrowanie 64-bitowe i ostatecznie przeszedł aż do 256-bitowego szyfrowania, ale najpopularniejszą implementacją w routerach było szyfrowanie 128-bitowe. Niestety, wkrótce po wprowadzeniu WEP, badacze bezpieczeństwa znaleźli kilka usterek, które pozwoliły im złamać klucz WEP w ciągu kilku minut.

Nawet przy uaktualnieniach i poprawkach protokół WEP pozostał podatny na ataki i łatwy do penetracji. W odpowiedzi na te problemy, WiFi Alliance wprowadziło WPA lub WiFi Protected Access, który został przyjęty w 2003 roku.

WPA

WPA było właściwie tylko środkiem zaradczym, dopóki nie sfinalizowano WPA2, który został wprowadzony w 2004 roku i jest obecnie standardem używanym obecnie. Firma WPA użyła protokołu TKIP lub Temporal Key Integrity Protocol, aby zapewnić integralność wiadomości. Różniło się to od WEP, które używało CRC lub Cyclic Redundancy Check. TKIP był znacznie silniejszy niż CRC.

Niestety, aby zachować kompatybilność, Wifi Alliance zapożyczyło pewne aspekty z WEP, co spowodowało, że WPA z TKIP również nie jest bezpieczne. WPA zawierał nową funkcję o nazwie WPS (WiFi Protected Setup), która miała ułatwić użytkownikom podłączanie urządzeń do routera bezprzewodowego. Jednak w końcu pojawiły się luki, które umożliwiły badaczom bezpieczeństwa złamanie klucza WPA w krótkim czasie.

WPA2

Protokół WPA2 stał się dostępny już w 2004 r. I został oficjalnie wymagany do 2006 r. Największą zmianą między WPA i WPA2 było użycie algorytmu szyfrowania AES z CCMP zamiast TKIP.

W WPA AES był opcjonalny, ale w WPA2 AES jest obowiązkowy, a TKIP jest opcjonalny. Pod względem bezpieczeństwa AES jest o wiele bezpieczniejszy niż TKIP. W WPA2 wykryto pewne problemy, ale są to tylko problemy w środowiskach korporacyjnych i nie dotyczą użytkowników domowych.

WPA używa klucza 64-bitowego lub 128-bitowego, z których najpopularniejszy to router 64-bitowy dla routerów domowych. WPA2-PSK i WPA2-Personal są terminami wymiennymi.

Więc jeśli musisz pamiętać coś z tego wszystkiego, to jest to: WPA2 jest najbezpieczniejszym protokołem, a AES z CCMP jest najbezpieczniejszym szyfrowaniem. Ponadto WPS powinien być wyłączony, ponieważ bardzo łatwo zhakować i przechwycić PIN routera, który można następnie wykorzystać do połączenia z routerem. Jeśli masz jakieś pytania, możesz je skomentować. Cieszyć się!