Zasadnicza różnica między techniką zastępowania a techniką transpozycyjną polega na tym, że technika substytucyjna zastępuje litery tekstu jawnego od innych liter, cyfr i symboli. Z drugiej strony techniki transpozycji nie zastępują litery, zamiast tego zmieniają pozycję symbolu.

Wykres porównania

| Podstawa do porównania | Technika zastępowania | Technika transpozycji |

|---|---|---|

| Podstawowy | Zastępuje znaki zwykłego tekstu innymi znakami, cyframi i symbolami. | Zmienia rozmieszczenie znaków w zwykłym tekście. |

| Formularze | Cyfro substytucji monoalfabetycznej i polialfabetycznej. | Szyfr transpozycyjny bez klucza i klucza. |

| Zmiany | Tożsamość postaci zmienia się, a jej pozycja pozostaje niezmieniona. | Pozycja postaci zmienia się pomimo jej tożsamości. |

| Przewinienie | Litera o niskiej częstotliwości może rozpoznać tekst jawny. | Klucze zbliżone do właściwego klucza mogą ujawniać tekst jawny. |

| Przykład | Cezar Cipher | Reil Fence Cipher |

Definicja techniki zastępowania

Technika zastępowania polega na zastąpieniu liter innymi literami i symbolami. W prostszy sposób zastępowane są znaki zwykłego tekstu, a na ich miejsce używane są inne znaki zastępcze, cyfry i symbole. Szyfr Cezara wykorzystuje technikę zastępowania, w której alfabety są zastępowane innymi alfabetami, które znajdują się trzy pozycje przed linią. Juliusz Cezar opracował tę technikę i został nazwany jego imieniem jako Cezarowy Szyfr. Na przykład tekst jawny "NADZIEJA" zostanie przekonwertowany na "KRSH" przy użyciu Cezara Cipher. Istnieje kilka technik substytucji opracowanych po szyfrowaniu cezara, takich jak kod Mono-alfabetyczny, homofobiczny szyfr zastępczy, szyfr zastępczy Polygram, szyfr zastępczy Polyalphabetic, szyfr Playfair i szyfr Hill.

Szyfr Cezara był najsłabszym szyfrem, chociaż ewolucja technik sprawiła, że nowa wersja była silniejsza. Ograniczeniem techniki substytucji jest to, że jest ona bardzo przewidywalna, jeśli tablica translacji jest znana, że podstawienie może zostać zerwane.

Definicja techniki transpozycji

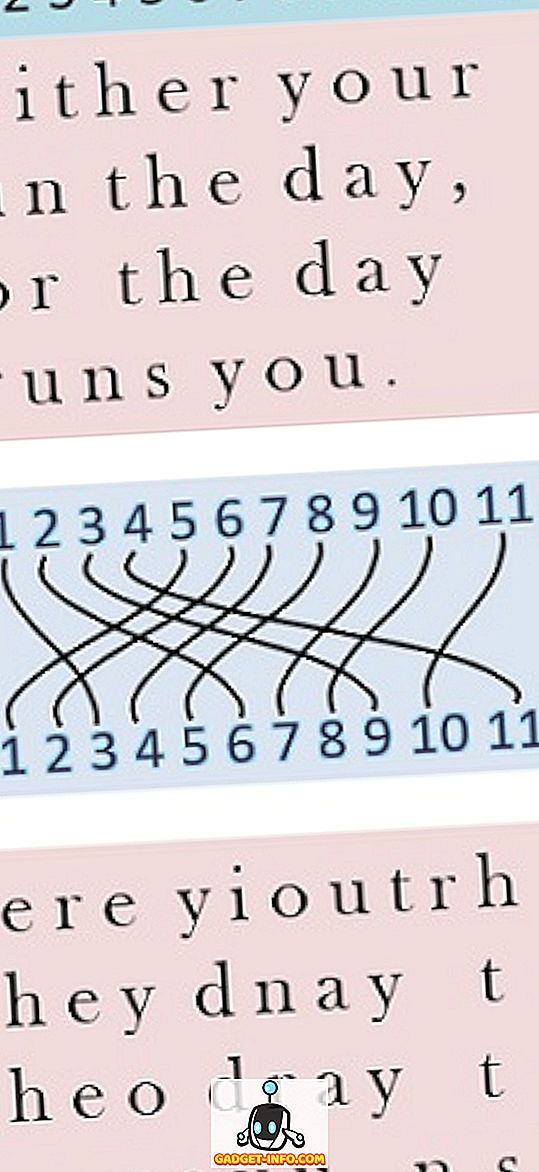

W technice transpozycji tożsamość postaci pozostaje niezmieniona, ale ich pozycje są zmieniane w celu utworzenia zaszyfrowanego tekstu. Technika transpozycji została przedstawiona w poniższym przykładzie . Tutaj zmieniliśmy cztery wiersze tekstu za pomocą szyfru transpozycyjnego. Dwuwymiarowa macierz służy do porządkowania znaków, a kolumny są zamieniane zgodnie z kluczem. Klawisz służy do określania, które kolumny mają być wymieniane. Po naciśnięciu klawisza, jak pokazano na rysunku, kolumna z numerem alfabetu 1 jest zamieniana na kolumnę numer 3, a alfabet z kolumny nr 2 jest zamieniany na numer kolumny 6.

Aby odszyfrować szyfrowany tekst do jawnego tekstu, należy postępować w odwrotnym kierunku. Techniki transpozycji nie uważa się za bardzo bezpieczną metodę. Łatwo można znaleźć tekst jawny za pomocą metody trafień i prób i uważnie obserwując częstotliwość znaków i charakterystyczne wzorce par kolejnych liter (znane jako diagramy i trygramy dla grupy odpowiednio 2 i 3 liter).

Kluczowe różnice między techniką zastępowania a techniką transpozycji

- Technika zastępowania używa zamiennika znaków zwykłego tekstu do przekształcenia go w tekst zaszyfrowany. Z drugiej strony technika transpozycji zasadniczo przestawia znaki tekstu jawnego.

- Monoalfabetyczny, polialfabetyczny szyfr zastępczy, szyfr Playfair to niektóre z algorytmów wykorzystujących technikę substytucji. W przeciwieństwie do tego, formy techniki transpozycji to kluczowy i bezkluczowy szyfr transpozycyjny.

- Technika substytucji ma na celu zmianę tożsamości jednostki, podczas gdy technika transpozycji zmienia pozycję jednostki, a nie jej tożsamość.

- Przy pomocy litery o niskiej częstotliwości tekst jawny można łatwo rozpoznać w technice zastępowania. Wręcz przeciwnie, w technice transpozycji klawisze zbliżone do prawego klawisza prowadzą do wykrycia jawnego tekstu.

Wniosek

Techniki zastępowania i transpozycji są używane do konwersji zwykłego tekstu na tekst zaszyfrowany, gdzie technika zastępowania zastępuje znaki, podczas gdy technika transpozycji zmienia kolejność znaków w celu utworzenia zaszyfrowanego tekstu. Szyfr zastępczy jest jednak prostszy i łatwiejszy do złamania.